平台声明:本商品由平台商家发布,如果本商品源码侵犯了您的利益请在上方价格右侧或联系平台客服举报。

WebShellKillD盾WEB查看工具

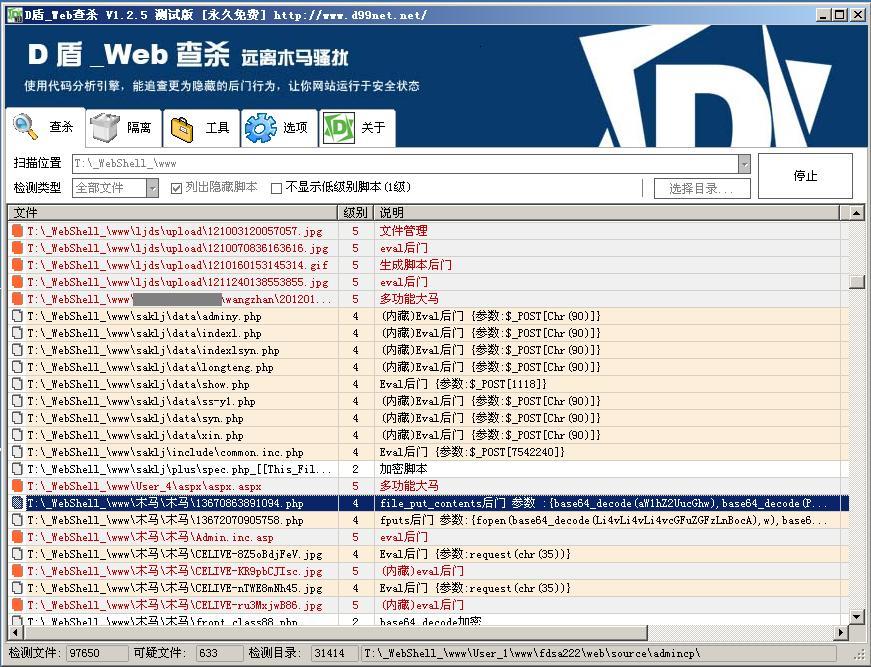

D盾 Web查杀是由 “迪元素科技有限公司” 研制。 自主研发不分扩展名的代码行为分析引擎(非简单的字符串查找引擎),能识别更多的后门行为。

如:变量函数后门,远程引用,${}执行,`执行,ASP加密后门,preg_replace执行,call_user_func函数后门等等

更强的识别能力

图示更明了,红色字体的为已入库的样本!

支持在线更新识别库

后期需把一些没问题的脚本加入白名单,希望使用者能为我们提供样本,完善识别库 。

经测试确实比同类软件拥有更好的查杀能力。

软件使用自行研发不分扩展名的代码分析引擎,能分析更为隐藏的WebShell后门行为。

引擎特别针对,一句话后门,变量函数后门,${}执行 ,`执行,

preg_replace执行,call_user_func,file_put_contents,fputs 等特殊函数

的参数进行针对性的识别,能查杀更为隐藏的后门,

并把可疑的参数信息展现在你面前,让你能更快速的了解后门的情况

新版特别针对 dedecms 的{dede:php}{/dede:php}代码加入了识别!

软件加入隔离功能,并且可以还原!

如有不能识别的webshell请使用上传样本功能上传给我们,我们将后期加入识别!

软件加入的变量合并追查功能,让更隐藏的后门也不能逃过你的法眼!

变量函数再变量函数的转换的后门,让你看的眼花缭乱,不知道所云,D盾能追查出一些变量函数,让后门不再隐身!

大量的注释干扰,将导致常规的查杀无法识别,D盾_web查杀 针对此问题加强还原能力,让后门显现!

隐藏在正常文件里的后门,在海量的源文件代码中,将非常难于发现,使用 D盾_web查杀 能查出此类后门,减低你追查后门的工作量。

如果 ${} 后门隐藏在正常的文件是,并分开书写,将很难发现,软件针对些后门加入了识别功能,还原后门原形

『数据库后门追查』

软件通过网站的数据库配置文件进行的自动化连接并检测数据库安全的功能!

特别针对 DEDECMS 数据库里的后门数据进行检测,并对使用高权限数据库帐号(如:Mysql的root帐号)进行提示,并支持降权操作,

防范因网站使用高权限的数据库帐号导致服务给入侵!

暂无评价

01

挑选商品

挑选一款最适合您的商品

02

支付购买

立即支付下订单(自动发货商品零等待)

03

部署使用

部署源码查看是否存在问题,是否跟描述一致。(问题可退款,平台担保)

04

确认收货

感觉不错,评价商品帮助更多人

05

交易完成

交易完成可投入使用

自动:在上方保障服务中标有自动发货的商品,拍下后,将会自动收到来自卖家的商品获取(下载)链接;手动:未标有自动发货的的商品,拍下后,卖家会收到邮件、短信提醒,也可通过QQ或订单中的电话联系对方。

描述:源码描述(含标题)与实际源码不一致的(例:描述PHP实际为ASP、描述的功能实际缺少、版本不符等);2、演示:有演示站时,与实际源码小于95%一致的(但描述中有"不保证完全一样、有变化的可能性"类似显著声明的除外)

虚拟交易平台会对双方交易的过程及交易商品的快照进行永久存档,以确保交易的真实、有效、安全!虚拟交易平台无法对如“永久包更新”、“永久技术支持”等类似交易之后的商家承诺做担保,请买家自行鉴别;

好评:

好评:

举报

举报 更多店铺数据

更多店铺数据